автор: Мария Нефёдова

Совсем недавно мы опубликовали статью, в которой Владислав Зайцев развернуто описывал опыт вживления в собственную руку чипа карты «Тройка»и весь процесс имплантации. Владислав совсем не одинок в данном вопросе, биохакинг в наши дни интересует многих. Теперь о похожем опыте вживления в руку NFC-чипа с приватным ключом от Bitcoin-кошелька рассказал разработчик Патрик Ланхид (Patric Lanhed) из компании DigitasLBi.

Теперь Патрику достаточно помахать рукой перед NFC-ридером для подтверждения платежа. Ридер распознает NFC-чип, вшитый в руку человека, отсканирует данные, а кастомная софтверная надстройка над Bitcoin-кошельком подтвердит, что аутентификационный ключ верен, разрешая перевод средств.

Видео демонстрирует, как Патрик и его друг Хуанхо Тара Ортис (Juanjo Tara Ortiz), инженер из Arduino, успешно переводят деньги с одного кошелька на другой. Произведенную транзакцию исследователи считают началом системы биоплатежей, которая предполагает, что данные хранятся в человеческом теле.

Дуэт надеется, что в будущем биоплатежи станут более распространенным явлением, потому что это удобно (попробуйте-ка потерять такой чип). Биохакеры хотели бы создать полноценную платежную систему, для начала, оснастив подходящими терминалами магазины. Так как вшитый в тело человека чип может хранить самые разные данные, а не только ключ от кошелька, разработчики уверяют, что их софт, со временем, сможет работать не только с платежными системами. На чипе также могут храниться медицинские данные, различные ID и паспорта, идентификационные данные (к примеру, для авторизации на ПК или для отключения домашней сигнализации) и так далее. В скором времени дуэт планирует опубликовать исходные коды своей разработки.

Напомню, что это не первый случай вживления чипа в тело с такими целями. Год назад голландский предприниматель Мартин Уисмайер (Martijn Wismeijer) вживил себе в ладони сразу два NFC-чипа. В первом чипе данные обновляются: это контактная информация. Во втором чипе содержится часть зашифрованного секретного ключа для доступа к общему кошельку фирмы Уисмайера.

Просмотров: 467 |

Добавил: koala |

Дата: 06.11.2015

|

|

автор: Мария Нефёдова

Команда ученых из Массачусетского технологического института (МТИ) создала прибор, получивший название RF Capture. Устройство использует радиосигналы, чтобы «видеть» сквозь стены и другие объекты, успешно распознавая очертания людей, находящихся в соседних помещениях.

RF Capture – это усовершенствованная версия технологии, которую ранее использовали для обнаружения движения. К примеру, при помощи данной технологии мать может следить за дыханием ребенка, находящегося в другой комнате, или пожарные могут понять, остались ли в горящем здании пострадавшие.

Принцип работы RF Capture достаточно прост. Устройство посылает радиосигнал, который отражается от человека, стоящего за стеной. Затем сигнал, отраженный от различных частей тела, возвращается на устройство, где проходит подробный анализ, из которого складывается «картинка» стоящего за стеной человека. Разумеется, сигнал отражается не только от людей, но и от любых других объектов, находящихся за преградой, так что устройство использует алгоритм «coarse-to-fine» для распознавания и создания силуэтов (см. иллюстрацию выше).

Устройство способно не только обнаружить за стеной человека, но также может различить двух разных людей, даже если те будут нарочито принимать всевозможные позы. В ходе тестирований, проведенных на 15 людях, RF Capture показал точность 90%. Устройство сумело даже распознать буквы, которые люди за стеной чертили руками в воздухе.

Видеодемонстрация технологии:

«Мы работаем над созданием бытового прибора, который мог бы использоваться для звонка в службу спасения, в случае если [устройство заметит, что] один из членов семьи потерял сознание, —поясняет профессор МТИ Диана Катаби (Dina Katabi). — Также данной технологии можно доверить управление светом или ТВ, можно приспособить ее для измерения температуры тела пользователя».

Разумеется, технология пока несовершенна: у RF Capture есть ряд ограничений. В частности, текущая модель требует, чтобы человек за стеной не просто «делал что-то», но двигался прямо по направлению к устройству. Это нужно для того, чтобы сигнал отразился от различных частей его тела, и силуэт был распознан корректно. Хотя устройство способно отследить перемещения различных частей тела (скажем, ладони, которой человек-за-стеной «пишет» в воздухе, прямо перед девайсом), выполнить полное распознавание и отслеживание скелета невозможно. Дело в том, что далеко не все части тела вообще отображаются на RF-снапшотах, получаемых устройством.

Подробный доклад, названный «Захват человеческого силуэта сквозь стену» (.pdf) будет представлен командой МТИ на конференции SIGGRAPH, которая состоится в Японии, в ноябре 2015 года. После конференции также можно ожидать публикации исходных кодов и подробностей.

Просмотров: 422 |

Добавил: koala |

Дата: 06.11.2015

|

|

«Лаборатория Касперского» представила отчет о DDoS-атаках в третьем квартале 2015 года. Некоторые цифры отчета удивляют: к примеру, ботнеты из машин, работающих на базе Linux, набрали ощутимую силу. Инфицированные XOR DDoS устройства в третьем квартале 2015 года сгенерировали 45,6% всего DDoS-трафика.

Общие итоги квартала выглядят следующим образом:

- В третьем квартале 2015 года DDoS-атакам подвергались цели, расположенные в 79 странах мира.

- 91,6% атакованных ресурсов были расположенные в 10 странах мира.

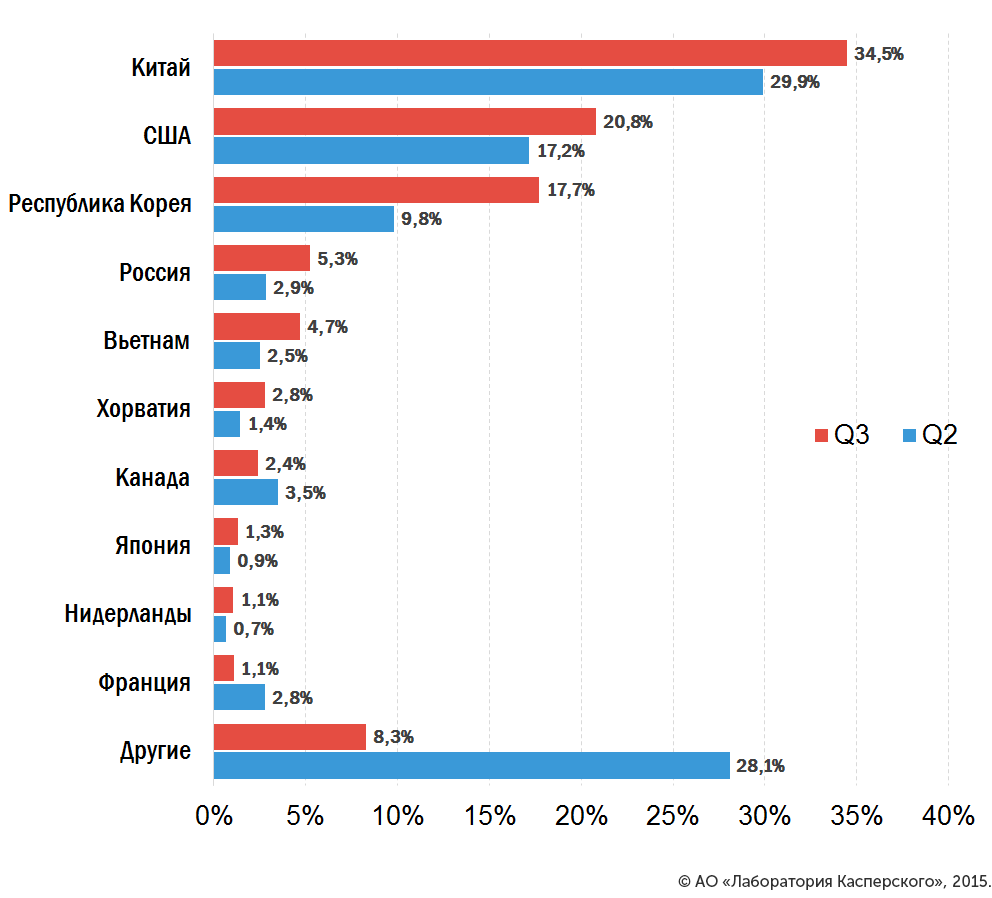

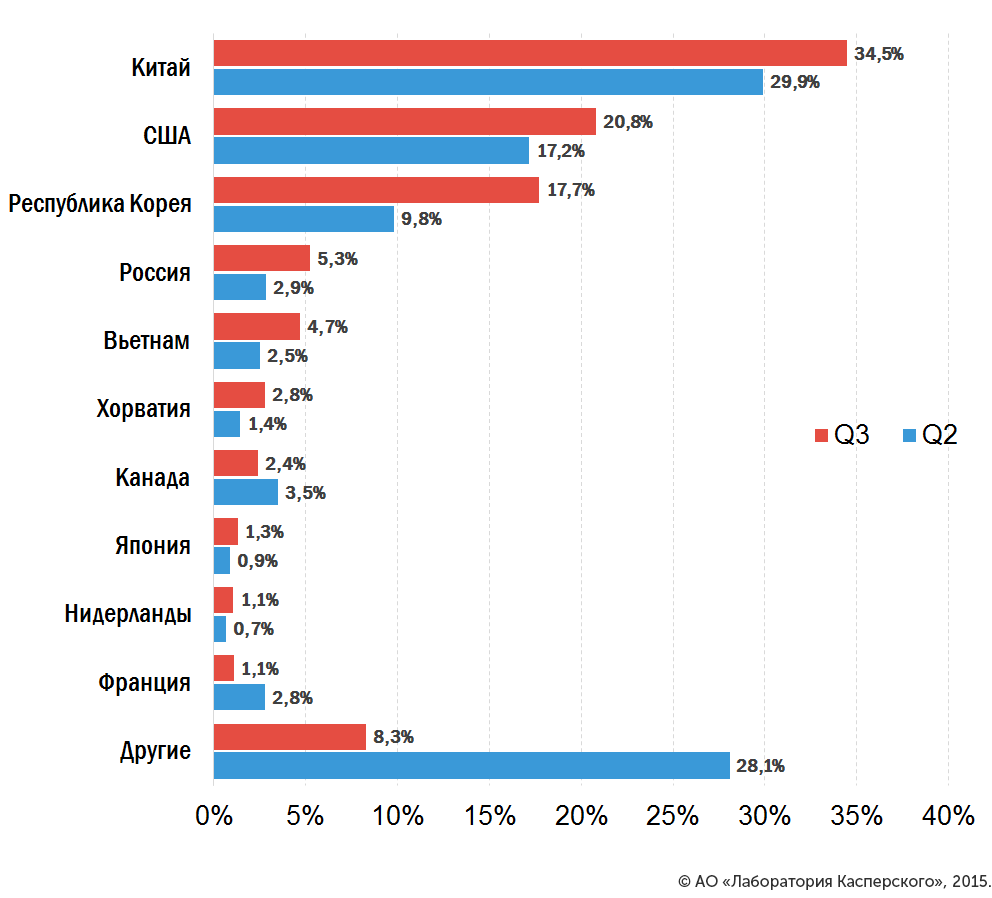

- Китай, США и Республика Корея остаются лидерами как по количеству зафиксированных атак, так и количеству жертв, страдающих от DDoS-атак.

- Наиболее продолжительная DDoS-атака в третьем квартале 2015 года продолжалась 320 часов (13,3 дней).

- Самыми популярными методами атаки по-прежнему остаются SYN-DDoS, TCP-DDoS и HTTP-DDoS.

- Linux-боты активно используются киберпреступниками, доля DDoS-атак с ботнетов на основе ОС Linux в третьем квартале составила 45,6%.

Возвращаясь к ботнету из Linux-машин: компания Akamai Technologies зафиксировала рост мощностей DDoS-ботнета, состоящего из Linux-компьютеров. Злоумышленники особенно активно атаковали китайские сайты образовательных учреждений и игровых сообществ. Особенностью бота является использование XOR-шифрования как в самой вредоносной программе, так и для коммуникаций C&C-серверами. При этом для своего распространения бот использует брутфорс паролей от учетной записи root в Linux-системах.

Еще одна достаточно необычная атака была зафиксирована специалистами компании CloudFlare. Одного из клиентов компании подвергся атаке, чья суммарная мощность составила 275 000 HTTP-запросов в секунду. Для достижения такого эффекта злоумышленники задействовали вредоносный JavaScript, внедренный в рекламу. Iframe с вредоносной рекламой, содержащей JavaScript, запускался в браузерах многочисленных пользователей, и в результате рабочая станция пользователя начинала отправлять XHR-запросы жертве. Эксперты полагают, что подобную вредоносную рекламу могут отображать и некоторые легитимные приложения.

Больше других от DDoS-атак в третьем квартале страдал Китай. География атак по странам в целом выглядела следующим образом:

Если говорить о типах атак, то в третьем квартале более половины атак пришлось на SYN-DDoS (51,7% всех атак), доля TCP-DDoS составила 16,4%, HTTP-DDoS — 14,9%. На четвертое место поднялся метод ICMP-DDoS, чей показатель за два последних квартала увеличился более чем вдвое и составил 5,1%.

![q3_ddos_2015_ru_5]() ...

Читать дальше »

...

Читать дальше »

Просмотров: 456 |

Добавил: koala |

Дата: 06.11.2015

|

|

|